1. Введение

1.1 Необходимость удаленного доступа к локальной сети

Удаленный доступ к ресурсам локальной сети становится все более актуальным с ростом числа сотрудников, работающих вне офиса, а также с необходимостью обеспечения доступа к корпоративным системам партнерам и подрядчикам. Обеспечение безопасного и контролируемого доступа к конфиденциальной информации является критически важным аспектом в этой ситуации.

1.2 Ограничения традиционных методов

Традиционные методы удалённого доступа, такие как RDP и SSH, часто сталкиваются с ограничениями в плане безопасности. Они полагаются на открытые порты, что делает их уязвимыми для атак типа "человек посередине" и перехвата трафика. Кроме того, эти протоколы обычно не шифруют весь трафик, что может привести к утечке конфиденциальной информации.

2. VPN как решение для безопасного удаленного доступа

2.1 Принципы работы VPN

VPN (Virtual Private Network) создает защищенное соединение между устройством пользователя и удаленной сетью, например, корпоративной локальной сетью. Это достигается путем шифрования трафика данных между устройством и VPN-сервером.

VPN-сервер аутентифицирует пользователя и устанавливает зашифрованный туннель для передачи данных. Данные, передаваемые по этому туннелю, недоступны для перехвата и анализа третьими лицами. Таким образом, VPN обеспечивает конфиденциальность и безопасность при доступе к ресурсам удаленной сети.

Существуют различные протоколы VPN, каждый из которых имеет свои особенности и уровень безопасности. К наиболее распространенным относятся OpenVPN, IPsec, L2TP/IPsec и PPTP. Выбор протокола зависит от требований к безопасности, производительности и совместимости с используемым оборудованием.

2.2 Типы VPN и их сравнение

Существует множество типов VPN, каждый из которых обладает своими преимуществами и недостатками.

VPN с удаленным доступом (Remote Access VPN) позволяет пользователям подключаться к частной сети (например, корпоративной) извне. Данный тип VPN обычно реализуется на основе протоколов PPTP, L2TP/IPsec или OpenVPN.

VPN для сайта-сайта (Site-to-Site VPN) создает защищенное соединение между двумя или более локальными сетями. Часто используется для соединения филиалов компании или для обеспечения доступа к ресурсам партнеров.

VPN с разделением туннеля (Split Tunneling) позволяет пользователю выбирать, какие приложения будут использовать VPN-соединение, а какие - нет. Это может быть полезно для повышения производительности или для доступа к локальным ресурсам.

Выбор типа VPN зависит от конкретных потребностей пользователя.

2.3 Протоколы VPN: OpenVPN, IPSec, WireGuard

OpenVPN, IPSec и WireGuard - это три широко используемых протокола VPN. OpenVPN, основанный на OpenSSL, известен своей гибкостью и высокой степенью настройки. IPSec, интегрированный в операционные системы, обеспечивает аутентификацию и шифрование на сетевом уровне. WireGuard, относительно новый протокол, отличается простотой реализации и высокой производительностью. Выбор протокола зависит от конкретных требований безопасности, производительности и совместимости.

3. Настройка VPN для доступа к локальной сети

3.1 Выбор VPN-провайдера

Выбор VPN-провайдера является критическим шагом при обеспечении безопасности удаленного доступа. Необходимо учитывать такие факторы, как юрисдикция провайдера (предпочтительна страна с сильными законами о защите данных), политика журналов (идеально - отсутствие ведения журналов), протоколы шифрования (OpenVPN и WireGuard считаются наиболее безопасными), скорость соединения, количество серверов и их географическое расположение. Также следует обратить внимание на дополнительные функции, такие как Kill Switch (блокировка трафика в случае отключения VPN) и защита от утечек DNS.

Важно провести тщательное исследование и сравнение различных провайдеров, чтобы выбрать тот, который наилучшим образом соответствует требованиям безопасности и производительности.

3.2 Установка VPN-клиента

Установка VPN-клиента, как правило, начинается с выбора подходящего программного обеспечения. Выбор зависит от используемого VPN-протокола и операционной системы устройства. После скачивания и запуска установочного файла необходимо следовать инструкциям мастера установки. В ходе установки может потребоваться ввод учетных данных VPN-сервера, таких как адрес сервера, имя пользователя и пароль.

После завершения установки VPN-клиент обычно отображается в системном трее или меню. Для подключения к VPN-серверу необходимо запустить клиент и ввести соответствующие настройки.

3.3 Конфигурация VPN-соединения

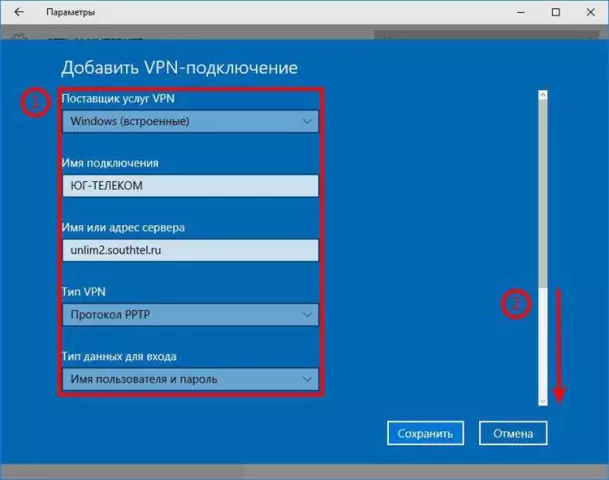

Для установления VPN-соединения необходимо выполнить следующие шаги.

Во-первых, на устройстве пользователя должна быть настроена VPN-клиентская программа, совместимая с используемым VPN-сервером.

Далее, в настройках VPN-клиента необходимо указать адрес VPN-сервера, тип VPN-протокола (например, OpenVPN, IPSec, L2TP/IPSec), а также учетные данные для аутентификации (имя пользователя и пароль).

После ввода необходимой информации VPN-соединение устанавливается.

В случае успешного подключения, трафик пользователя будет шифроваться и направляться через VPN-сервер, обеспечивая безопасный доступ к локальной сети.

3.4 Проверка работоспособности VPN-соединения

Проверка работоспособности VPN-соединения является критическим этапом при установке и настройке VPN. Для этого можно воспользоваться инструментами командной строки, такими как ping или traceroute, чтобы проверить доступность IP-адресов устройств в локальной сети. Альтернативно, можно использовать специализированные утилиты для тестирования VPN-соединений, которые предоставляют более детальную информацию о производительности и стабильности связи.

Важно отметить, что успешная проверка ping не гарантирует полную функциональность VPN. Необходимо также проверить доступность к ресурсам локальной сети, таким как сетевые папки, принтеры и приложения.

4. Обеспечение безопасности при использовании VPN

4.1 Аутентификация и шифрование

Аутентификация и шифрование являются ключевыми компонентами обеспечения безопасности при удаленном доступе к локальным сетям. Протоколы VPN обычно реализуют аутентификацию пользователей с помощью имен пользователей и паролей, сертификатов цифровых подписей или многофакторной аутентификации. После успешной аутентификации трафик между клиентом VPN и сервером VPN шифруется с использованием алгоритмов шифрования, таких как AES или ChaCha20. Это предотвращает перехват и чтение конфиденциальных данных злоумышленниками.

4.2 Политика безопасности VPN

Политика безопасности VPN должна охватывать все аспекты использования VPN, включая аутентификацию пользователей, шифрование трафика, управление ключами, журналы и процедуры реагирования на инциденты. Аутентификация пользователей может осуществляться с помощью паролей, сертификатов или многофакторной аутентификации. Шифрование трафика должно использовать надежные алгоритмы, такие как AES-256. Управление ключами должно быть централизованным и соответствовать лучшим практикам. Журналы VPN должны вестись в целях аудита и отладки, но при этом необходимо обеспечить конфиденциальность данных пользователей. Процедуры реагирования на инциденты должны определять шаги, которые необходимо предпринять в случае нарушения безопасности VPN.

4.3 Обновление VPN-клиента и прошивки маршрутизатора

Регулярное обновление VPN-клиента и прошивки маршрутизатора является критическим аспектом обеспечения безопасности. Обновления часто содержат исправления уязвимостей, повышение производительности и новые функции безопасности. Устаревшее программное обеспечение может стать мишенью для атак, что поставит под угрозу конфиденциальность данных и целостность сети. Рекомендуется включить автоматическое обновление или регулярно проверять наличие доступных обновлений от разработчиков VPN-клиента и производителя маршрутизатора.