1. Введение

1.1 Угрозы безопасности сервера Windows

Серверы Windows подвержены широкому спектру угроз, включая вредоносное ПО, атаки типа «отказ в обслуживании» (DoS), несанкционированный доступ и утечки данных. Вредоносное ПО, такое как вирусы, черви и трояны, может заразить серверы, красть данные, повреждать файлы или давать злоумышленникам контроль над системой. Атаки DoS нацелены на перегрузку сервера запросами, что приводит к его недоступности для законных пользователей. Несанкционированный доступ может произойти в результате уязвимостей в программном обеспечении или слабых учетных записей, позволяя злоумышленникам получить доступ к конфиденциальным данным или изменить настройки сервера. Утечки данных могут быть вызваны ошибками в конфигурации, недостаточной защитой данных или целевыми атаками на базу данных сервера.

1.2 Значение защиты сервера

Защита сервера имеет критически важное значение для обеспечения целостности данных, доступности сервисов и поддержания доверия пользователей. Уязвимости сервера могут привести к утечке конфиденциальной информации, нарушению работы приложений и систем, а также финансовым потерям. Реализация эффективных мер безопасности минимизирует риски и гарантирует стабильную работу инфраструктуры.

2. Механизмы защиты Windows Server

2.1 Брандмауэр Windows

Брандмауэр Windows - это встроенная система безопасности, которая контролирует входящий и исходящий сетевой трафик на сервере. Он действует как барьер между сервером и сетью, блокируя несанкционированный доступ к ресурсам сервера. Брандмауэр Windows использует набор правил для определения того, какой трафик разрешен, а какой заблокирован. Эти правила могут быть настроены в зависимости от конкретных потребностей безопасности сервера.

Брандмауэр Windows поставляется с предустановленными правилами, которые обеспечивают базовую защиту. Однако рекомендуется настроить правила брандмауэра для обеспечения оптимальной защиты. Это может включать создание правил для разрешения трафика от доверенных источников и блокирования трафика от неизвестных или подозрительных источников.

Брандмауэр Windows также поддерживает профили, которые позволяют применять разные настройки в зависимости от сетевого подключения. Например, можно настроить более строгие правила брандмауэра для публичных сетей, чем для частных сетей.

2.2 Управление учетными записями и правами

Управление учетными записями и правами является ключевым аспектом обеспечения безопасности сервера. Принцип наименьших привилегий должен быть реализован для всех пользователей и служб. Это означает, что пользователям следует предоставлять только те права, которые необходимы для выполнения их обязанностей.

Административные учетные записи должны использоваться исключительно для административных задач и не должны использоваться для повседневной работы. Регулярное аудирование учетных записей и прав доступа помогает выявить потенциальные уязвимости и гарантировать, что только авторизованный персонал имеет доступ к чувствительным данным и ресурсам.

Использование групп для управления правами доступа упрощает администрирование и повышает эффективность.

2.3 Обновления и исправления безопасности

Регулярное обновление операционной системы Windows Server является критически важным элементом обеспечения безопасности. Microsoft выпускает обновления безопасности, которые исправляют выявленные уязвимости и устраняют потенциальные угрозы. Установка этих обновлений своевременно минимизирует риск компрометации сервера.

Рекомендуется настроить автоматическое обновление системы, чтобы гарантировать постоянную защиту от новых угроз. Кроме того, необходимо отслеживать бюллетени безопасности Microsoft и оперативно реагировать на сообщения о критических уязвимостях.

2.4 Антивирусное программное обеспечение

Антивирусное программное обеспечение является критически важным компонентом стратегии безопасности сервера Windows. Оно предназначено для обнаружения, блокирования и удаления вредоносных программ, таких как вирусы, черви, трояны и шпионское ПО.

Современные антивирусные решения используют различные методы обнаружения угроз, включая сигнатурный анализ, эвристический анализ и анализ поведения. Сигнатурный анализ сравнивает файлы и программы с базой данных известных вредоносных программ. Эвристический анализ выявляет подозрительное поведение, которое может указывать на присутствие вредоносного ПО. Анализ поведения отслеживает действия программы в системе и выявляет аномалии, которые могут свидетельствовать о зловредном намерении.

Выбор антивирусного программного обеспечения для сервера Windows должен основываться на таких факторах, как эффективность обнаружения угроз, производительность, совместимость с операционной системой и доступность технической поддержки. Регулярное обновление антивирусных баз данных и выполнение сканирования системы на наличие вредоносных программ являются ключевыми мерами для поддержания безопасности сервера.

2.5 Системы обнаружения и предотвращения вторжений (IDS/IPS)

Системы обнаружения и предотвращения вторжений (IDS/IPS) играют ключевую роль в обеспечении безопасности серверов. IDS пассивно анализируют сетевой трафик, выявляя подозрительную активность на основе предварительно определенных правил и сигнатур. IPS, в свою очередь, дополнительно обладают возможностью блокировать вредоносные действия, предотвращая проникновение злоумышленников.

Эффективность IDS/IPS зависит от точности используемых правил и сигнатур, а также от своевременного обновления баз данных угроз. Размещение IDS/IPS на периметре сети позволяет обнаруживать и блокировать атаки на ранних стадиях, защищая серверы от несанкционированного доступа и вредоносных действий.

3. Настройка и оптимизация безопасности

3.1 Политики безопасности

Политики безопасности представляют собой набор правил и настроек, определяющих поведение системы в отношении доступа к ресурсам, аутентификации пользователей, аудита событий и других аспектов безопасности. Они реализуются на уровне операционной системы Windows Server и позволяют администраторам тонко настраивать уровень защиты сервера. Политики безопасности могут быть локальными, то есть применимыми только к конкретному серверу, или доменными, распространяющимися на все компьютеры в домене Active Directory.

Существуют стандартные политики безопасности, охватывающие широкий спектр угроз, а также возможность создания собственных политик для решения специфических задач. Применение политик безопасности является ключевым элементом стратегии защиты сервера Windows от несанкционированного доступа, вредоносных программ и других киберугроз.

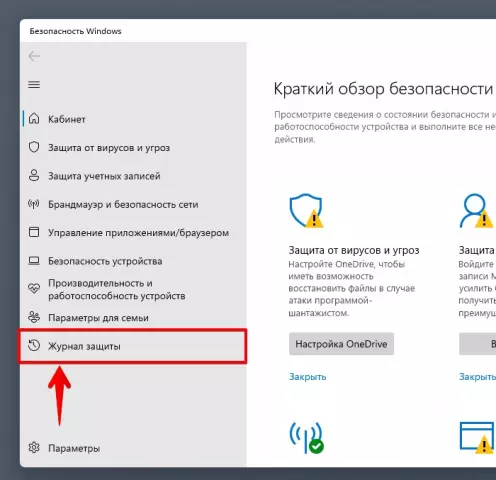

3.2 Аудит и журналирование

Аудит и журналирование являются ключевыми инструментами для обеспечения безопасности сервера Windows. Механизм аудита позволяет отслеживать и регистрировать события, связанные с доступом к ресурсам, изменениям конфигурации и другим критическим действиям. Журналирование предоставляет подробную информацию о произошедших событиях, включая время, пользователя, тип действия и объекты, затронутые событием.

Анализ журналов аудита и журналирования позволяет выявлять подозрительную активность, расследовать инциденты безопасности и определять слабые места в системе безопасности. Для эффективной защиты сервера Windows необходимо настроить политику аудита, чтобы регистрировать все критически важные события, а также регулярно анализировать журналы для выявления потенциальных угроз.

3.3 Зашифрование данных

Зашифрование данных является критически важным компонентом стратегии безопасности сервера. Оно обеспечивает конфиденциальность и целостность данных, предотвращая несанкционированный доступ и модификацию.

Существуют различные методы шифрования, включая симметричное и асимметричное шифрование. Симметричное шифрование использует один и тот же ключ для шифрования и дешифрования данных, в то время как асимметричное шифрование использует пару ключей: публичный ключ для шифрования и частный ключ для дешифрования.

Windows Server предоставляет встроенные средства шифрования, такие как BitLocker Drive Encryption, который шифрует весь диск или отдельные разделы. Кроме того, можно использовать сторонние решения шифрования для защиты файлов и папок.

Важно отметить, что зашифрованные данные остаются защищенными только до тех пор, пока ключ шифрования остается конфиденциальным. Поэтому необходимо реализовать надежные механизмы управления ключами, такие как хранение ключей в безопасном месте или использование системы управления ключами (Key Management System).

3.4 Безопасная конфигурация сети

Безопасная конфигурация сети является критически важным аспектом защиты сервера Windows. Она включает в себя настройку брандмауэра, ограничение доступа к портам и службам, использование VPN для защищенного удаленного доступа, а также сегментацию сети для изоляции критических систем.

Необходимо отключить ненужные службы и протоколы, а также регулярно обновлять программное обеспечение и операционную систему. Применение политик безопасности, таких как ACL (Access Control Lists), позволяет контролировать доступ к ресурсам на основе IP-адресов, пользователей и групп.

Важно проводить регулярный аудит конфигурации сети для выявления уязвимостей и обеспечения соответствия политикам безопасности.

4. Лучшие практики

4.1 Обучение персонала

Обучение персонала играет ключевую роль в обеспечении безопасности сервера. Сотрудники, имеющие глубокое понимание потенциальных угроз, политик безопасности и лучших практик, могут более эффективно предотвращать инциденты и реагировать на них. Программа обучения должна охватывать широкий спектр тем, включая:

- Идентификацию и предотвращение социальных инженеринговых атак: сотрудники должны быть обучены распознаванию фишинговых электронных писем, вредоносных ссылок и других тактик социальной инженерии.

- Безопасную работу с паролями: обучение должно включать в себя принципы создания сильных паролей, безопасного хранения паролей и важность многофакторной аутентификации.

- Управление доступом: сотрудники должны понимать принципы управления доступом и важность соблюдения политики "нулевой доверия".

- Обновление программного обеспечения: необходимо подчеркнуть важность установки последних обновлений безопасности для операционной системы, приложений и других программных компонентов.

- Протоколы реагирования на инциденты: сотрудники должны знать, как сообщать о подозрительной активности, потенциальных угрозах и инцидентах безопасности.

Регулярное обучение и тестирование знаний персонала являются важными факторами для поддержания высокой степени безопасности сервера.

4.2 Регулярное резервное копирование

Регулярное резервное копирование данных является критически важным элементом стратегии обеспечения безопасности сервера. Оно позволяет восстановить работоспособность системы и минимизировать потери данных в случае сбоя оборудования, атаки вредоносных программ или непредвиденных событий.

Рекомендуется выполнять полные резервные копии всех важных данных с заданной периодичностью (ежедневно, еженедельно или ежемесячно) в зависимости от объема и критичности данных. Кроме того, следует использовать метод инкрементного или дифференциального резервного копирования для ускорения процесса и экономии дискового пространства.

Резервные копии должны храниться в безопасном месте, удаленном от основного сервера, чтобы минимизировать риск их потери в случае физического повреждения или стихийных бедствий.

4.3 Планирование реагирования на инциденты

Планирование реагирования на инциденты является критически важным элементом общей стратегии безопасности. Оно должно включать в себя четко определенные роли и обязанности членов команды реагирования, а также пошаговые процедуры для обнаружения, анализа, сдерживания и устранения различных типов инцидентов.

Необходимо разработать план связи для своевременного уведомления заинтересованных сторон, включая руководство, технических специалистов и правоохранительные органы при необходимости. Регулярное тестирование и обновление плана реагирования на инциденты гарантируют его эффективность в реальных ситуациях.